Las primeras unidades flash fueron fabricadas por la empresa israelí M-Systems bajo la marca "Disgo" en tamaños de 8 MB, 16 MB, 32 MB y 64 MB. Estos fueron promocionados como los "verdaderos reemplazos del disquete", y su diseño continuó hasta los 256 MB.

Modelos anteriores de este dispositivo utilizaban baterías, en vez de la alimentación de la PC.

Las modernas unidades flash (2009) poseen conectividad USB 3.0 y almacenan hasta 256 GB de memoria (lo cual es 1024 veces mayor al diseño de M-Systems). También hay dispositivos, que aparte de su función habitual, poseen una Memoria USB como aditamento incluido, (como algunos ratones ópticos inalámbricos) o Memorias USB con aditamento para reconocer otros tipos de memorias (microSD, m2, etc.

En Agosto de 2010, Imation anuncia el lanzamiento al mercado de la nueva línea de USB de seguridad Flash Drive Defender F200, con capacidad de 1 GB, 2 GB, 4 GB, 8 GB, 16 GB y 32 GB. Estas unidades de almacenamiento cuentan con un sensor biométrico ergonómico basado en un hardware que valida las coincidencias de las huellas dactilares de identificación antes de acceder a la información. Entre su diseño destaca la gran resistencia al polvo, agua y a ser falsificadas; fuera de toda característica física el dispositivo proporciona seguridad avanzada a través de FIPS 140-2, cifrado AES de 256-bit nivel 3, autenticación, administración y seguridad biométrica; incluye también controles administrativos para gestionar hasta 10 usuarios y políticas de contraseñas complejas y personalizadas.

2.¿ORIGEN?

Las memorias USB (Univer Serial o puerto serial universal) las memorias con este tipo de conexión fueron inventadas por el ingeniero Dov Moran en 1996 para la compañía israelí M-System (comprada por la corporación Sandisk en 2006). al mismo tiempo otras compañías, como Netac y Trek 2000, fabricaron dispositivos que empleaban la misma tecnología, y a la fecha se disputan la patente. la primera memoria USB de M-System que entro en el llevo el nombre de marca Disgo y se distribuyo en Europa en el año 2000, con capacidades de 8 MB, 16 MB, 32 MB, y 64 MB; en fue distribuida por IBM.

3.¿FUNCIÓN?

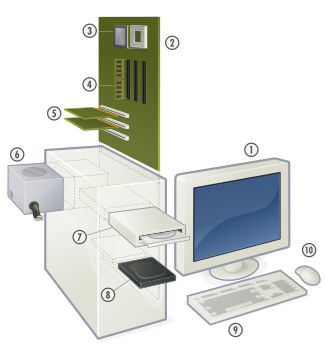

Una memoria USB es un dispositivo de almacenamiento que utiliza una memoria flash para guardar información.

4.¿CARACTERÍSTICAS?

Una memoria USB (de Universal Serial Bus; en inglés pendrive, USB flash drive) ... de toda característica física el dispositivo proporciona seguridad avanzada a ...

5.¿CAPACIDADES DE ALMACENAMIENTO?

Habitualmente, estos dispositivos se personalizan grabando en la superficie de la memoria USB el logotipo de la compañía, como una forma de incrementar la visibilidad de la marca. La memoria USB puede no incluir datos o llevar información precargada (gráficos, documentación, enlaces web, animaciones Flash u otros archivos multimedia, aplicaciones gratuitas o demos). Algunas memorias con precarga de datos son de sólo lectura; otras están configuradas con dos particiones, una de sólo lectura y otra en que es posible incluir y borrar datos. Las memorias USB con dos particiones son más caras.

Antiguamente, en los dispositivos más prematuros de esta tecnología, era aconsejado Desmontar la unidad o "Quitar el hardware con seguridad " desde el "Administrador de dispositivos" en Windows o "Expulsar" en Mac OS). En algunos sistemas la escritura se realiza en forma diferida (esto significa que los datos no se escriben en el momento) a través de un caché de escritura para acelerar los tiempos de dicha escritura y para que el sistema escriba finalmente "de una sola vez" cuando dicho caché se encuentre lleno, pero si la unidad es retirada antes que el sistema guarde el contenido de la caché de escritura se pueden provocar discrepancias en el sistema de archivos existente en la memoria USB que podría generar pérdidas de datos.